Privileged Access Management: Een eerste introductie

Privileged Access Management of Privileged Account Management is het beheren, monitoren en auditen van de meest kwetsbare accounts binnen de organisatie. Zo kan je bijvoorbeeld met een privileged account software installeren of verwijderen, besturingssystemen upgraden of systemen aanpassen maar ook applicaties configureren.

Juist deze accounts hebben binnen iedere organisatie een goede beveiliging nodig maar daar in tegen zijn ook deze accounts moeilijk te beveiligen. Vaak weet je niet waar deze accounts voor gebruikt worden, en meerder accounts kunnen gebruikt worden voor meerdere services, meerdere applicaties op verschillende servers etc.

Het beheren van de privileged accounts kan gebeuren met behulp van een aantal stappen:

-

Beveiligde Kluis

- Sla de informatie (bijvoorbeeld credentials) op in een beveiligde kluis met de benodigde encryptie

-

Toegangscontrole

- Zorg ervoor dat toegang alleen gegeven word aan de relevante gebruiker

- “Forceer” Privilege Access policies op de credentials.

-

Audit

- Monitor de activiteit van gebruikers met privilege accounts

- Doormiddel van Session recording kan je sessies opnemen en bewaren om de audit compleet te maken.

-

Wachtwoord Roulatie

- Zorg voor een volledige controle op de wachtwoorden van de privileged accounts

-

Discovery

- Zorg voor een volledige controle op de wachtwoorden van de privileged accounts

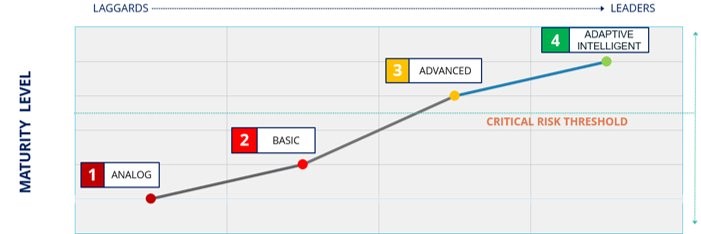

Om te zien hoe je er als organisatie voor staat kunnen we kijken naar het PAM Maturity Model. Dit model presenteert een roadmap die de organisatie helpt in hun volgende stappen. Dit op security best practices gebaseerde model is een mooie eerste stap en een samenvoeging van de ervaringen en kennis van meer dan 10.000 gebruikers wereldwijd. Aan de hand van 4 verschillende fases kan deze roadmap binnen de organisatie gehanteerd worden uiteindelijk toe een zo goed mogelijk geïmplanteerde PAM oplossing te komen.

Analoog

Organisaties in de analoge fase van het PAM Maturity model zitten in een gebied met veel risico’s. Binnen de organisatie is er weinig tot geen bewustzijn van de privileged accounts die er zijn en voor welke systemen deze gebruikt worden. De privileged accounts zijn minimaal beveiligt als ze überhaupt al beveiligt zijn. Over het algemeen zal alles handmatig ingesteld worden en wijzigingen worden bijgehouden in een spreadsheet. Als resultaat van deze methodieken zullen veel privileged accounts worden gebruikt door personen die niet zulke toegang nodig hebben.

Basis

Wanneer je als organisatie de stap maakt van de analoge fase naar de basis fase begin je met de eerste stappen van het adopteren van PAM software. Je begint met het automatiseren van handmatige, tijdrovende, processen en de meeste organisaties beginnen met het gebruik van een kluis voor het opslaan van credentials. Ook zullen organisaties in deze fase eerder kiezen voor een enterprise oplossing in plaats van een consumenten pakket. Ze zullen met regelmatig nieuwe discoveries en rediscoveries doen voor accounts waarop ze weinig inzicht hebben. Deze accounts zijn juist wel de accounts die weerbaarheid kunnen vergroten.

Geavanceerd

Wanneer je als organisatie de stap maakt van de analoge fase naar de basis fase begin je met de eerste stappen van het adopteren van PAM software. Je begint met het automatiseren van handmatige, tijdrovende, processen en de meeste organisaties beginnen met het gebruik van een kluis voor het opslaan van credentials. Ook zullen organisaties in deze fase eerder kiezen voor een enterprise oplossing in plaats van een consumenten pakket. Ze zullen met regelmatig nieuwe discoveries en rediscoveries doen voor accounts waarop ze weinig inzicht hebben. Deze accounts zijn juist wel de accounts die weerbaarheid kunnen vergroten.

Adaptieve Intelligentie

Als organisaties doorgroen naar het hoogste niveau van het PAM Maturity model is PAM volledig omarmt binnen de organisatie. Er is een continue verbetering op het gebied van bescherming en AI en Machine Learning worden toegepast om de weerbaarheid te verhogen. Ieder account binnen de organisatie word als privileged account gezien en met een PAM oplossing word de volledige levenscycles hiervan beheert, van provisioning tot deprovisioning inclusief rotatie en reporting.

Als we kijken naar de verschillende fases, zien we dat de minimale waarde voor een organisatie tussen fase 2 en 3 zal liggen. Vanaf dit moment zal een PAM implementatie de weerbaarheid tegen aanvallen daadwerkelijk vergroten. Dit punt zal ook gezien worden als basis implementatie en van hieruit kan PAM verder geïmplanteerd worden binnen de organisatie.

- Wachtwoorden bijhouden op papier.

- Standaard wachtwoord gebruik.

- Geen wachtwoord rotatie.

- Geen tot weinig wachtwoord complexiteit.

- Geautomatiseerde Privileged Account herkenning.

- Wachtwoordenkluis.

- Geen standaard wachtwoorden.

- MFA (Multi-factor authenticatie.

- Geautomatiseerde wachtwoord rotatie.

- Wachtwoord verbergen.

- Privileged sessie proxying.

- Dual control & 4 ogen controle

- Sessie monitoring

- Auditing op het gebruik van privileged accounts

- Endpoint Least Privilege en applicatie controle

- Automatische herkenning van abnormaal gedrag.

- Automatische privileged account management

- DevOps workflow privileged account management.

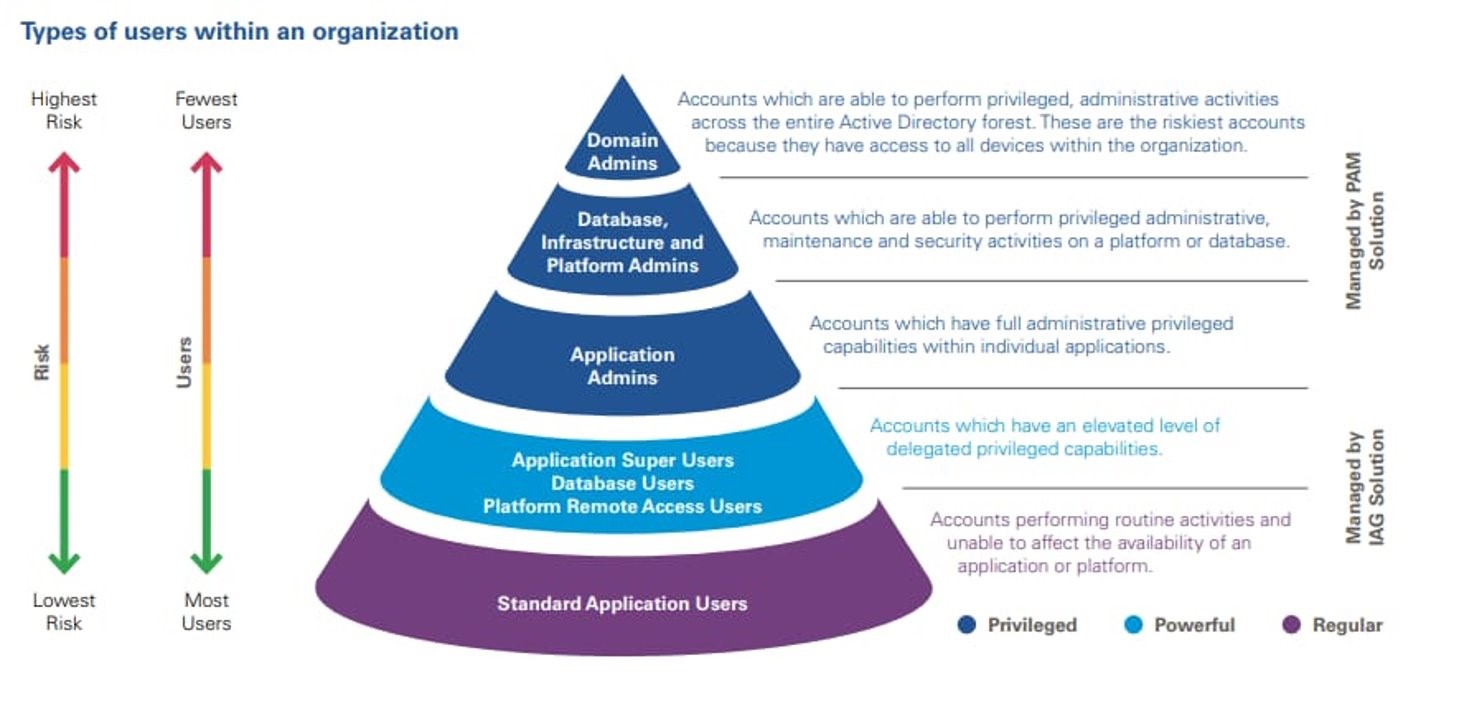

Binnen een organisatie herkennen we meerder soorten gebruikers. Gebruikers die allemaal bepaalde rechten hebben binnen de organisatie. Deze gebruikers kunnen we classificeren gebaseerd op het risico wat aan hun account hangt ten opzichte van het aantal gebruikers per account type account. Van al deze gebruikers zit het grote voordeel voor een PAM oplossing juist in de accounts met een hoog risico, tegelijkertijd zijn dit ook de accounts met het minste aantal gebruikers binnen organisatie.

Zo zie je in de bovenstaande afbeelding dat juist een PAM oplossing word toegepast op de privileged accounts. Dit zijn de bovenste lagen van de piramide en zijn voornamelijk admin accounts.

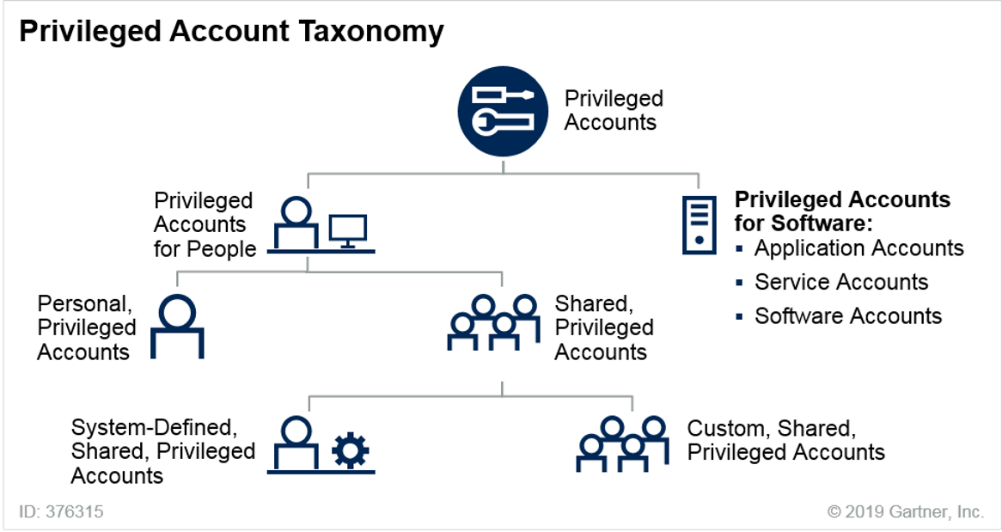

Als we dan kijken naar de taxonomie van privileged accounts zien we dat privileged accounts op verschillende manieren kunnen bestaan binnen een organisatie. Zo bestaat er een scheiding tussen menselijke en niet menselijke accounts en hierbij kunnen de menselijke accounts ook nog eens onderverdeeld worden in gedeelde of persoonlijke accounts. Doordat privileged accounts in zo veel verschillende vormen voor kunnen komen binnen een organisatie, is een tool om het beheer en de controle hierop te doen juist essentieel.

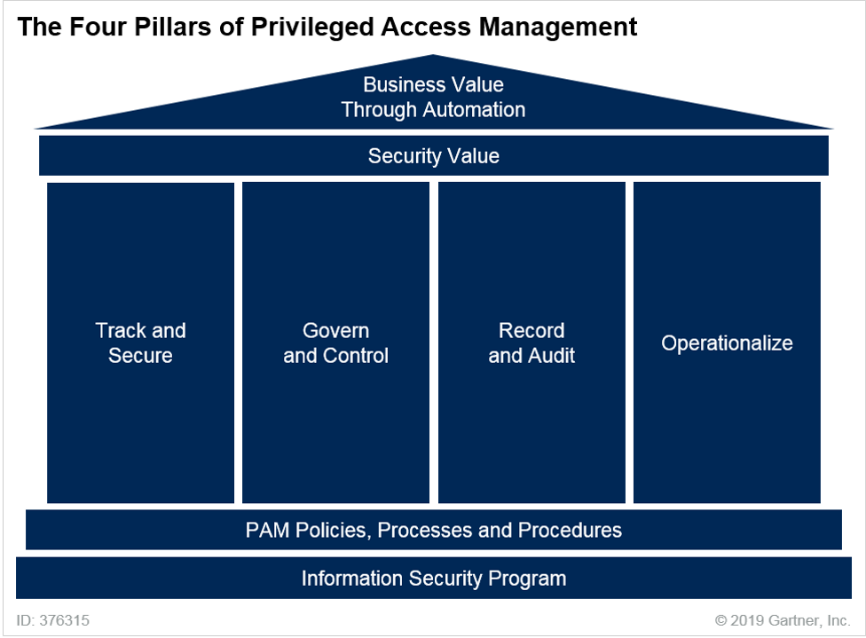

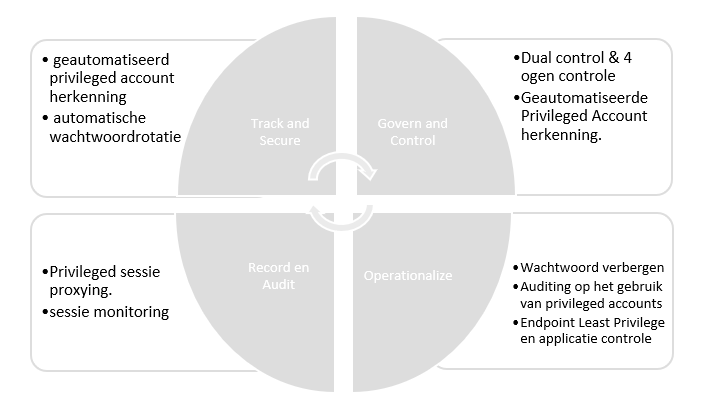

We hebben het al eerder gehad over het PAM Maturity model gehad. Waarin we gekeken hebben naar de verschillende fases van een PAM implementatie. Iedere fase representeert een bepaalde vorm van volwassenheid. Zo kunnen we de verschillende fases van het PAM Maturity model toepassen op de 4 pilaren van privileged access management. Wanneer we deze 2 modellen naast elkaar leggen zien we er overeenkomsten zijn tussen de 4 pilaren van privileged access management en het PAM Maturity model.

Als we een weerspiegeling doen van het PAM Maturity model ten opzichte van de 4 pilaren van privilege access management. Zien we dat de 4 pilaren toepasbaar zijn op fase 2 en 3. Doordat je als organisatie langzaam groeit naar een volwassenere PAM implementatie zal de weerbaarheid en veiligheid aantoonbaar verhoogd worden.

Om uiteindelijk tot een goed resultaat te komen is het noodzakelijk om stap voor stap vooruit te gaan. PAM is namelijk meer dan alleen een stukje software. Het draait ook om bewustwording onder de gebruikers en het zal de manier van werken op een positieve manier beïnvloeden. Het beste resultaat binnen een organisatie zal dan ook behaalt worden als de medewerkers PAM omarmen.

Om PAM succesvol te kunnen inrichten binnen de organisatie hebben wij vanuit Aditus Security het PAM implementatie proces ontwikkeld. Dit proces zal in een 5 tal stappen PAM organisatie breed inzetten waardoor er oplossing ontstaat die niet alleen de veiligheid waarborgt, maar die er ook voor zorgt dat PAM volledig omarmt word door de verschillende gebruikers. Omdat iedere organisatie anders is, geven onze experts hier graag een persoonlijke toelichting op.

Stap 1 | Repository |

|

Stap 2 | Heartbeat |

|

Stap 3 | Password Changing |

|

Stap 4 | Service Accounts |

|

Stap 5 | Compliance |

|

Wilt u een verdere toelichting op de mogelijkheden van Privilege Access Management en inventariseren wat Privilege Access Management voor jullie organisatie kan betekenen? Neem dan nu contact op met Aditus. Wij plannen graag een afspraak met u in om samen te kijken naar de mogelijkheden.